Configuración de redes WAN

En esta practica vamos a conectar nuestra LAN con las otras dos realizadas por nuestros compañeros en la mesa 1 y mesa 2. Para recordar, nuestra LAN estaba formada por un Router, un Switch, un Hub y 4 equipos.

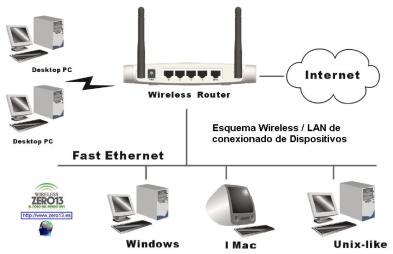

Aquí adjunto una imagen de la red completa, creada en Packet Tracer, realizada por un compañero de la mesa 3, donde se especifican todas las IP, GATEWAYS, MÁSCARAS.

En esta memoria, no voy a detallar la configuración realizada en nuestra LAN (mesa 3), ya que lo hice en la anterior práctica, siendo esta una continuación. Este proceso de conectar todas las redes, nos ha supuesto un gran trabajo, ya que aun contando con bastante tiempo para realizarla, tuvimos muchos problemas en la conexión de extremo a extremo (equipo a equipo). Estos problemas eran detalles que pasamos por alto, como quitar el firewall, etc.

Para conectar con otra LAN, debemos conectar el Cable de CONSOLE desde el Router hasta un equipo bajo influencia de este.

En esta práctica, tenemos la ventaja de que sa

bemos las IP y demás de todos los elementos componentes de las demás redes, lo que nos hace determinar que debemos realizar un enrutamiento estático.

Ventajas del enrutamiento estático:

La ausencia de tolerancia a fallos. Si cayese una línea en cualquier parte de la red, esta no sería capaz de reaccionar y automáticamente dirigir los paquetes por otro camino, ya que solo tienen una única ruta para hacerlo.

La cantidad de rutas estáticas que habría que configurar en redes grandes y complejas. La imposibilidad de reparto de tráfico entre varios caminos posibles ( balanceo de carga).

Fácil de entender

Fácil de configurar en redes pequeñas

Para esto, debemos indicarle a nuestro router (mediante este cable de consola), todas las direcciones que desconoce, estas son; toda la red interior a partir del router 1, y a partir del router 2, y la unión entre el router 1 y el router 2.

Realizaremos los siguientes comandos:

MESA3>enable

Password: “*******”

MESA3#config

Configuring from terminal, memory, or network [terminal]? terminal

Enter configuration commands, one per line. End with CNTL/Z.

MESA3(config)#ip route 192.168.52.0 255.255.255.0 192.168.100.2

MESA3(config)#ip route 192.168.15.0 255.255.255.0 192.168.90.1

MESA3(config)#ip route 192.168.80.0 255.255.255.0 192.168.100.2

MESA3(config)#ip route 192.168.80.0 255.255.255.0 192.168.90.1

MESA3(config)#router rip

MESA3(config-router)#ver 2

MESA3(config-router)#exit

MESA3(config)#exit

Destination filename [startup-config]? “INTRO”

Building configuration...

[OK]

MESA3#

A continuación, haremos ping a las demás redes, para comprobar que es factible el trabajo realizado.

De esta práctica cabe destacar el gran trabajo realizado en grupo, teniendo en cuenta la complejidad del trabajo a realizar.